Обнаружение и устранение уязвимости Intel AMT

А недавно Обнаруженная уязвимость в продуктах Intel с использованием Intel Active Management Technology, Intel Small Business Technology и Intel Standard Manageability предоставляет злоумышленникам удаленный доступ к функциям управления, поддерживаемым этими продуктами.

Сначала хорошие новости: уязвимость не затрагивает (большинство) потребительских ПК с потребительской прошивкой Intel.

Эти технологии были созданы Intel для удаленного управления компьютерными системами. Функциональные возможности могут включать мониторинг, обновление, ремонт и обслуживание совместимых устройств.

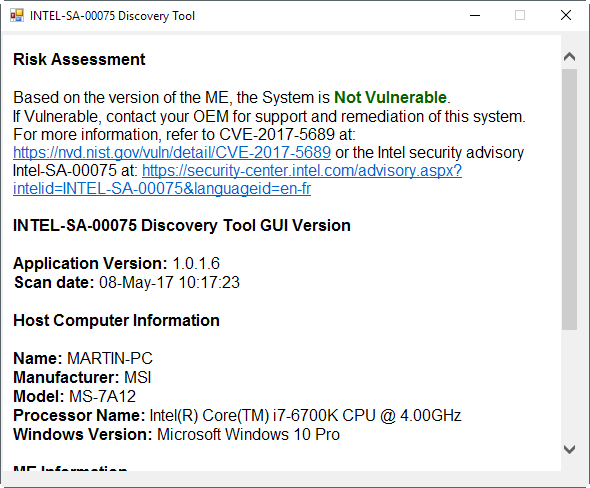

Хотя вы можете использовать собственные рекомендации Intel, чтобы выяснить, уязвима ли компьютерная система, вместо этого проще использовать инструмент обнаружения, созданный и опубликованный компанией.

Вы можете скачать инструмент с веб-сайта Intel, и может запускать его во всех версиях Windows, начиная с Windows 7. Программа является переносимой и сразу же сообщит вам, уязвима ваша система или нет.

Заметка : Intel имеет опубликовано руководство, чтобы вручную определить, уязвима система или нет.

Если компьютер не уязвим, то все готово, так как больше нечего делать. Однако, если система уязвима, у вас есть один или два варианта в зависимости от того, опубликовал ли производитель устройства уже обновленную прошивку.

- Первый вариант — проверить, выпущена ли обновленная прошивка. В этом случае обновите прошивку, чтобы устранить уязвимость системы безопасности. Вы найдете список обновлений прошивки на странице с рекомендациями Intel.

- Если прошивка недоступна, вы можете использовать сторонний инструмент. Отключить Intel AMT, или один из предложенных Intel вариантов, описанных в руководство по смягчению последствий.

Отключить Intel AMT — это базовый пакетный файл для Windows, который переименовывает двоичный файл LMS.exe (Intel Local Management Service), чтобы он больше не запускался.

Собственное решение Intel требует выполнения нескольких шагов. Во-первых, отключение любой подготовленной системы, затем отключение или удаление службы LMS и, при необходимости, настройка ограничений конфигурации локальной управляемости.

Отмена конфигурации системы в CCM: ACUConfig.exe UnConfigure

Удаление конфигурации системы в ACM без интеграции RCS: ACUConfig.exe UnConfigure / AdminPassword / Full

Отмена конфигурации системы с интеграцией RCS: ACUConfig.exe UnConfigure / RCSaddress / Full

Intel опубликовала инструмент отключения которые администраторы могут использовать, если указанные выше команды не могут быть выполнены.

Системные администраторы также могут отключить или удалить LMS следующим образом:

- Нажмите на клавишу Windows, введите cmd.exe, удерживая клавиши Shift и Ctrl, нажмите клавишу Enter. Откроется командная строка с повышенными привилегиями.

- Чтобы отключить LMS: sc config LMS start = отключено

- Чтобы удалить LMS: sc удалить LMS

Уязвимость

Если AMT включен, пользователи могут входить в систему локально или удаленно. Intel использует для этого дайджест-аутентификацию HTTP, и все, что вводит пользователь, вычисляется по хэшу, а затем аутентифицируется интерфейсом.

В исследователи обнаружил, что процесс проверки, реализованный Intel, ошибочен, поскольку он принимает частичные хэши или даже пустую строку. Поэтому все, что требуется злоумышленнику, — это знание действующей учетной записи пользователя для входа в систему без знания правильного пароля. (через Родившийся)