Обнаружена уязвимость EFAIL в OpenPGP и S / Mime

EFAIL — это название нового набора уязвимостей, которые позволяют злоумышленникам использовать проблемы в OpenPGP и S / Mime для получения доступа к зашифрованным сообщениям.

OpenPGP — это стандарт шифрования, который пользователи Интернета могут использовать для защиты конфиденциальных данных, например электронной почты, с помощью шифрования. S / Mime — еще один стандарт, широко используемый в корпоративных средах.

EFAIL требует, чтобы злоумышленник сумел получить доступ к зашифрованным сообщениям электронной почты и чтобы цель запускала клиентское программное обеспечение, уязвимое для одного из двух доступных типов атак.

Злоумышленник может получить доступ к зашифрованным сообщениям электронной почты, отслеживая сетевой трафик, взломав почтовые серверы или компьютеры пользователей или получив доступ к серверам резервного копирования.

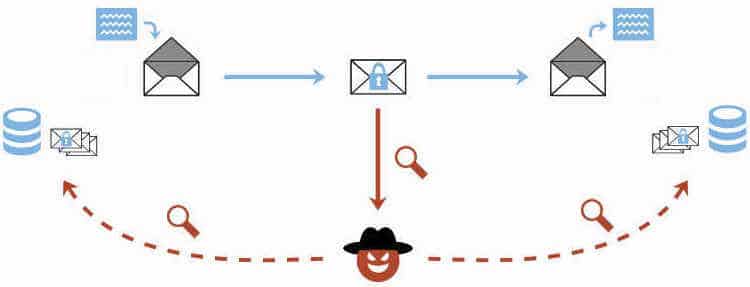

Атака работает следующим образом:

- Злоумышленнику удается получить зашифрованное электронное письмо.

- Зашифрованное электронное письмо модифицируется и отправляется адресату.

- Клиент, используемый целью, расшифровывает электронное письмо и загружает внешний контент, который передает текстовое сообщение злоумышленнику.

Злоумышленник может использовать два разных типа атак. Первая называется прямой эксфильтрацией разработчиками. Он работает в таких клиентах, как Mozilla Thunderbird, Postbox, MailMate, iOS Mail или Apple Mail, и позволяет злоумышленнику напрямую извлекать незашифрованное сообщение зашифрованного сообщения электронной почты.

Эта атака работает следующим образом:

- Злоумышленник создает новое сообщение электронной почты, состоящее из нескольких частей, и подготавливает его особым образом. Он состоит из трех частей:

- Тег изображения HTML, который использует атрибут src, который открывается в кавычках, но не закрывается.

- Фактическое зашифрованное сообщение с использованием PGP или S / Mime.

- Третья часть закрывает открытый HTML-тег первой части.

- Сообщение отправлено адресату.

- Почтовый клиент цели обрабатывает электронную почту. Он загружает указанное изображение и прикрепляет расшифрованное текстовое сообщение к URL-адресу изображения.

- Злоумышленник отслеживает обращения к серверу и таким образом получает секретное сообщение.

Второй тип атаки работает против большего количества почтовых клиентов. Фактически, единственными клиентами, защищенными от атак S / Mime, являются Claws Mail и Mutt, в то время как больше клиентов защищены от атак, нацеленных на PGP.

Что вы можете сделать, чтобы защитить себя?

Исследователи предлагают следующие стратегии смягчения:

- Кратковременно: отключите расшифровку электронных писем S / Mime или PGP в почтовом клиенте. Скопируйте и вставьте зашифрованный текст в отдельные программы для расшифровки текста.

- Кратковременный: отключите рендеринг HTML в почтовом клиенте для всех сообщений электронной почты.

- Среднесрочная перспектива: компании-разработчики программного обеспечения должны исправить проблемы в своих клиентских приложениях.

- Долгосрочная перспектива: необходимо обновить стандарты OpenPGP и S / Mime.

Хотя это явно не упомянуто, вы также можете отключить загрузку удаленного содержимого в почтовом клиенте, чтобы предотвратить успешные эксплойты.

Пользователи Thunderbird могут захотеть ознакомиться с нашим руководствомПереключение между HTML и обычным текстовым электронным письмом в Thunderbird для включения сообщений электронной почты с открытым текстом в клиенте. Кроме того, рекомендуется отключить загрузку любого удаленного содержимого, отключив «разрешать удаленный контент в сообщениях» в меню «Инструменты»> «Параметры»> «Конфиденциальность».

Доступна дополнительная информация об уязвимости на вебсайте исследователи создали.

Теперь ваша очередь : Вы используете OpenPGP или S / Mime?

Статьи по Теме

- Начало работы с ProtonMail

- Как зашифровать электронную почту в Thunderbird

- Mailvelope: используйте шифрование OpenPGP в Gmail, Yahoo, Hotmail и других службах веб-почты.