Microsoft: количество фишинговых атак и вымогателей снизится в 2018 году

Microsoft опубликовано недавно опубликованный отчет компании Security Intelligence Report за 2018 год; Анализ данных безопасности дает представление об основных типах угроз в 2018 году.

Вкратце: количество программ-вымогателей сокращается, фишинг растет, крипто-майнинг широко распространен, цепочки поставок программного обеспечения представляют собой риск, а общее количество вредоносных программ сократилось в 2018 году.

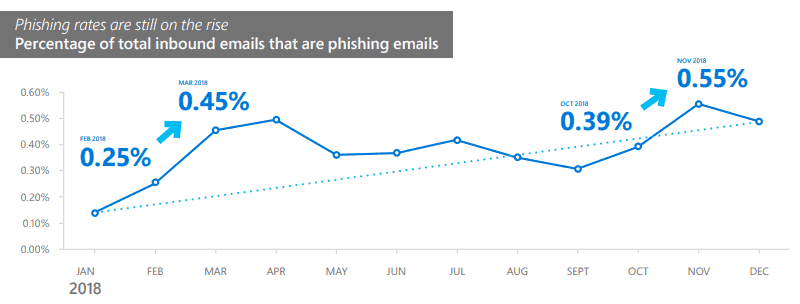

Фишинг

Фишинг остается одним из основных векторов атак, используемых для доставки вредоносных полезных данных нулевого дня пользователям, и Microsoft продолжала принимать меры против этих атак, добавляя дополнительные возможности защиты от фишинга, обнаружения, расследования и реагирования, чтобы помочь обезопасить пользователей.

По данным Microsoft, с января по декабрь 2018 года количество фишинговых сообщений увеличилось на 250%. В 2018 году компания ежемесячно сканировала более 470 миллиардов сообщений электронной почты на предмет вредоносных программ и фишинга.

В 2018 году методы фишинга получили дальнейшее развитие. Microsoft отмечает, что злоумышленники используют более изощренные методы, чтобы сделать атаки более мощными. Времена использования одного URL, домена или IP-адреса для отправки электронной почты давно прошли, так как злоумышленники перешли на «разнообразную инфраструктуру с множеством точек атаки».

Изменился и характер фишинговых кампаний. Злоумышленники используют разные периоды доставки и расписания и больше полагаются на использование размещенной инфраструктуры и облачных сервисов в своих атаках, чтобы затруднить обнаружение.

Различные типы фишинга

- Подмена домена — домен сообщения электронной почты является точным совпадением с ожидаемым доменным именем,

- Имитация домена — домен сообщения электронной почты выглядит так же, как ожидаемое доменное имя.

- Выдача себя за пользователя — выдача себя за доверенного пользователя.

- Текстовые приманки — текст, который выглядит так, как будто он исходит из законного источника.

- Учетные фишинговые ссылки — электронные ссылки на страницу, которая выглядит законной.

- Фишинговые вложения — фишинговое письмо содержит вложение с вредоносной полезной нагрузкой.

- Ссылки на поддельные облачные хранилища — просит пользователей предоставить разрешения или войти в систему для доступа к облачному контенту.

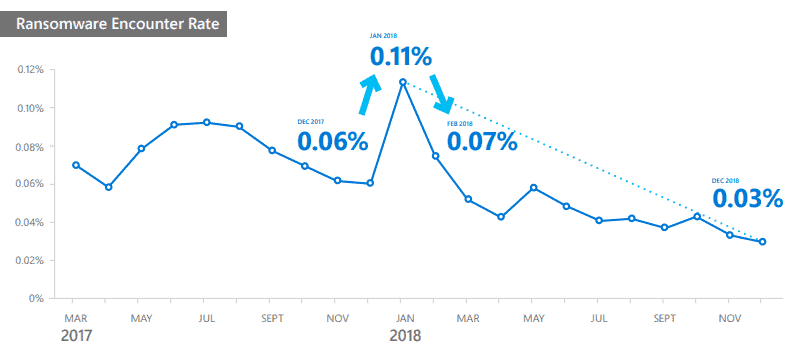

Программы-вымогатели

Снижение числа обнаружений программ-вымогателей отчасти объясняется улучшением обнаружения и обучения, что затруднило злоумышленникам получение прибыли от них. В результате злоумышленники начали переключать свои усилия с программ-вымогателей на такие подходы, как майнинг криптовалюты, который использует вычислительные ресурсы жертв для зарабатывания цифровых денег для злоумышленников.

С марта 2017 г. по декабрь 2018 г. количество обнаруженных атак программ-вымогателей снизилось примерно на 60%. Microsoft предполагает, что осведомленность пользователей и организаций, а также улучшенные параметры защиты и обнаружения сыграли свою роль в этом снижении.

Майнинг криптовалюты

В 2018 году средний мировой ежемесячный уровень майнинга криптовалютных монет составил 0,12 процента по сравнению с 0,05 процента для программ-вымогателей.

В 2018 году вероятность столкнуться с атаками с использованием майнинга монет была более чем в два раза выше, чем у программ-вымогателей. В 2018 году средний мировой уровень обнаружения криптовалютных монет составил 0,12%.

Одним из основных факторов, которые сыграли свою роль, стал рост операций по добыче полезных ископаемых в браузере; они не требуют ввода данных пользователем и работают с большинством настроек из коробки (эффективный вариант — блокировка JavaScript).

Компромисс в цепочке поставок

Первый крупный инцидент, связанный с атакой на цепочку поставок программного обеспечения в 2018 году, произошел 6 марта, когда ATP в Защитнике Windows заблокировал масштабную кампанию по доставке трояна Dofoil (также известного как Smoke Loader). Массовая кампания вредоносных программ была связана с зараженным одноранговым приложением.

Атаки на цепочки поставок сосредоточены на атаках на процессы разработки или обновления с целью «включения скомпрометированного компонента» в легитимные приложения или пакеты обновлений.

Примеры инцидентов:

- Майнинг трояна Dofoil в марте 2018 года.

- Взломанные расширения Chrome, которые установили вредоносное ПО.

- Взломанные репозитории Linux.

- Вредоносные плагины WordPress.

- Вредоносные образы Docker.

- Скомпрометированные скрипты.

Вредоносное ПО в 2018 году

Пятью местами с наивысшими показателями обнаружения вредоносных программ в период с января по декабрь 2018 г. были Эфиопия (среднемесячный уровень обнаружения 26,33%), Пакистан (18,94%), палестинские территории (17,50), Бангладеш (16,95) и Индонезия (16,59). все из них имели среднемесячный уровень встречаемости примерно 16,59 процента или выше в течение периода

Уровень обнаружения вредоносных программ упал с 7% в 2017 году до «чуть выше» 4% в конце 2018 года.

Теперь ваша очередь: Какой у вас был опыт в 2018 году?