Fakenet: мониторинг сетевого трафика программ

Fakenet NG — бесплатная программа для устройств Microsoft Windows, которая позволяет отслеживать сетевой трафик программ, моделируя фальшивую сетевую среду.

Разработанный специально для того, чтобы узнавать о вредоносных программах, его можно использовать для других целей, например, для выяснения, звонит ли программа домой, какой исполняемый файл она использует для этого и к каким серверам пытается установить соединение.

Хотя брандмауэр также предоставляет вам часть этой информации, Fakenet предоставляет вам дополнительную информацию, которую брандмауэры обычно не предоставляют.

Fakenet

Инструмент позволяет перехватывать и перенаправлять весь или определенный сетевой трафик при имитации законных сетевых служб.

Используя FakeNet-NG, аналитики вредоносных программ могут быстро определять функциональность вредоносного ПО и собирать сетевые сигнатуры.

Тестеры на проникновение и охотники за ошибками найдут настраиваемый механизм перехвата и модульную структуру FakeNet-NG очень полезными при тестировании конкретных функций приложения и создании прототипов PoC.

Вот несколько вещей, которые вам нужно знать о Fakenet перед запуском программы:

- Fakenet берет на себя DNS через порт 53

- Он слушает TCP-порты 80, 443 и 25.

- Он поддерживает протоколы DNS, HTTP и SSL.

Это означает, что любой трафик, проходящий через эти порты, будет записываться Fakenet, но не будет проходить (так как заканчивается в поддельной сетевой среде).

Перед запуском Fakenet имеет смысл остановить большинство программ, которые подключаются к Интернету. По сути, вы получите наилучшие результаты, если просто запустите программу, которую хотите проанализировать.

Вы по-прежнему будете слышать шум от самой Windows и, возможно, фоновые процессы, которые нельзя просто завершить.

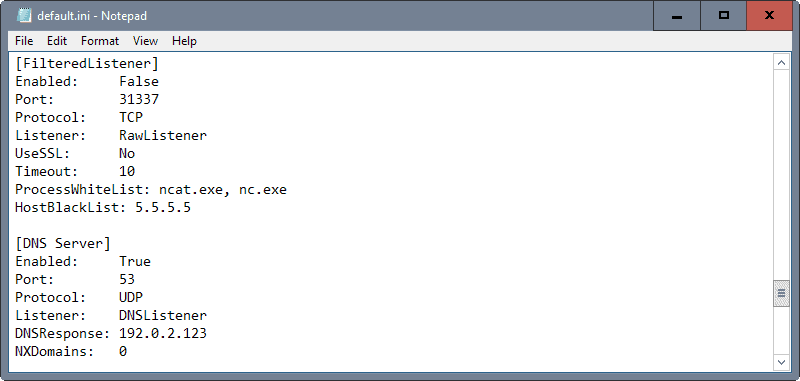

Программа использует ini-файлы, которые вы найдете в каталоге config. Вы можете добавить порты, которые хотите отслеживать, или заблокировать мониторинг портов с помощью этих файлов.

Конфигурационный файл использует простой синтаксис. Вероятно, будет лучше, если вы просто скопируете один из доступных пресетов и отредактируете его, чтобы добавить порты, которые вы хотите, чтобы программа также отслеживала.

Вы можете использовать предпочтение «redirectalltraffic» для захвата трафика на всех портах. Это может быть полезно, если вы не уверены, какие порты программа будет использовать для связи.

Обратите внимание, что Fakenet игнорирует все остальные порты. Если программа обменивается данными, используя разные порты, приложение не регистрирует ее.

Как только вы закончите со всем этим, вы можете запустить Fakenet NG. Программа представлена как 32-битное, так и 64-битное приложение.

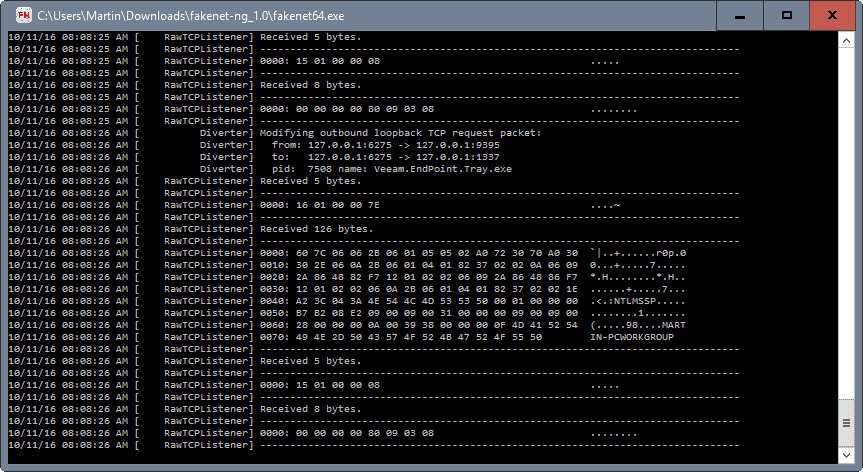

Весь сетевой трафик, который он захватывает, отображается в интерфейсе программы. Это может быть не слишком полезно, учитывая, что опция паузы недоступна.

Fakenet сохраняет данные в файл pcap, который вы можете открыть в таких программах, как Wireshark которые его поддерживают.

Вывод

Fakenet NG — интересная программа для анализа сетевого трафика на выбранных портах или на всех портах на компьютере с Windows. Разработанный для анализа сетевой активности вредоносных программ, он может использоваться для мониторинга любой программы, работающей на машине Windows.

Поскольку он сохраняет зарегистрированные данные в виде файлов pcap, лучше всего анализировать результаты в таких программах, как Wireshark, поскольку это упростит задачу.

Основное отличие от брандмауэров состоит в том, что Fakenet NG предоставит вам дополнительную информацию, которую брандмауэры могут не предоставить.