Почему стандартные пароли уже не режут

Большинство пользователей компьютеров используют слабые пароли при регистрации в онлайн-сервисах, создании учетных записей Windows и других действиях, которые требуют от них выбора пароля. Единственная ситуация, когда выбирается более надежный пароль, — это когда служба заставляет их сделать это. Большинство интернет-сервисов этого не делают, вероятно, из-за опасений, что многие пользователи покидают экран создания учетной записи, когда сталкиваются с проблемами при создании пароля (12+ символов, 1+ число и специальный символ).

Есть две основные причины, по которым слабые пароли выбирают многие пользователи Интернета. Во-первых, потому, что его легче запомнить, и при этом не возникает постоянной опасности. Сервис запросит более надежный пароль, если он не будет безопасным, верно? И они наверняка знают лучше. Во-вторых, потому что могут.

Злоумышленники используют несколько методов для расшифровки паролей. Два наиболее распространенных метода — это брутфорс и словарные атаки. При подборе пароля проверяются все возможные комбинации паролей, начиная с aaa или любого другого минимально необходимого пароля, содержащего максимум до восьми символов. Почему восемь? Потому что впоследствии, если вы используете домашнюю настройку для взлома паролей, на получение результатов уйдут годы.

Ars Technica Вчера опубликовал статью о кластере с 25 ГП, который взламывает каждый стандартный пароль Windows, состоящий из восьми или менее символов, менее чем за шесть часов. Машина, разработанная специально для алгоритмов перебора, может атаковать 45 других алгоритмов на скоростях, которые ранее были недоступны для домашнего использования.

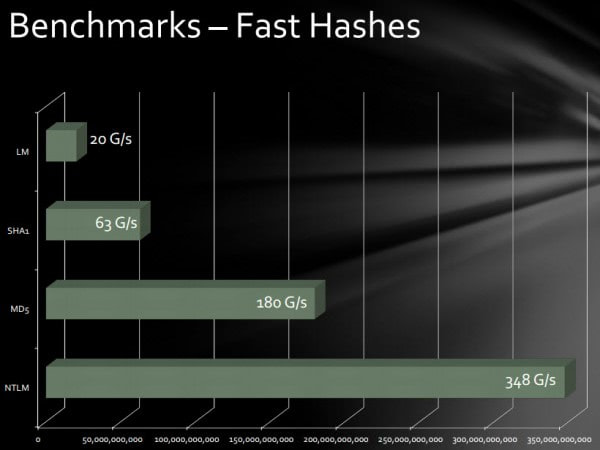

Исследователь безопасности, создавший машину, проверил ее предшественницу по просочившейся базе паролей LinkedIn. Результат? 90% всех 6,5 миллионов паролей были взломаны с помощью комбинации перебора и списка из 500 миллионов надежных слов. С помощью новой машины атака длилась бы только четверть времени. В то время как 15,5 миллиарда предположений старой машины впечатляют, новая машина — 63 миллиарда против Sha1 (алгоритм LinkedIn) — снова поднимает ставки.

Примечательно, что это применимо только к автономным атакам, когда база данных паролей или файл были получены и доступны локально. Скорость во многом зависит от используемого алгоритма. Например, MD5 достигает максимальной скорости 180 Гбит / с, в то время как более медленные хеши, такие как bcrypt (05), достигают 71 Кбит / с.

Добавление дополнительных символов к вашим паролям также значительно улучшает игру. Хотя машина способна подбирать пароли из восьми или менее символов с использованием быстрых алгоритмов, используемых многими сайтами в сегодняшнем Интернете, при использовании более длинных паролей она упирается в кирпичную стену. Два дополнительных символа увеличивают время обработки, например, до нескольких лет.

Следует отметить, что злоумышленники обычно используют комбинацию атак по словарю и перебора. Атака по словарю проверяет список слов по базе данных, поэтому никогда не следует выбирать слова из словаря, например «пароль», «компьютер» или «принцесса», или измененное словарное слово, например «password1», «Micro $ oft» или «princ3ss» для защиты своих учетных записей.

Единственный возможный подход — использовать менеджер паролей для создания надежных уникальных паролей каждый раз, когда вы подписываетесь на услугу. Вы можете использовать автономный менеджер паролей, например KeePass для этого или онлайн-менеджер вроде LastPass. Для Windows и других операционных систем я бы предложил зашифровать жесткий диск с помощью такой программы, как DiskCryptor для защиты данных на диске от атак.