Microsoft: усиление защиты Windows 10 от эксплойтов нулевого дня

Когда речь заходит о продвижении новейшей операционной системы Windows 10, Microsoft делает акцент на том, чтобы убедить Microsoft, что Windows 10 лучше с точки зрения безопасности.

Компания опубликовано недавно опубликованное сообщение в блоге Microsoft Malware Protection Center, которое продемонстрировало это, проанализировав, как Windows 10 справилась с двумя эксплойтами нулевого дня, или, лучше, как она защищает клиентские системы от этих эксплойтов.

Речь идет о двух уязвимостях нулевого дня: CVE-2016-7255 и CVE-2016-7256, оба исправлены Microsoft на Ноябрьский патч 2016, вторник.

CVE-2016-7255, исправлено MS16-135, был использован в октябре 2016 года в кампании целевого фишинга против «небольшого числа аналитических центров и неправительственных организаций в США». Атака использовала эксплойт в Adobe Flash Player, CVE-2016-7855, чтобы получить доступ к целевым компьютерам, а затем эксплойт ядра, чтобы получить повышенные привилегии.

Атакующая группа использовала эксплойт Flash, чтобы воспользоваться уязвимостью использования после освобождения и получить доступ к целевым компьютерам. Затем они воспользовались уязвимостью, связанной с путаницей типов, в win32k.sys (CVE-2016-7255), чтобы получить повышенные привилегии.

CVE-2016-7256, исправлено MS16-132, начал появляться на радаре в июне 2016 года, поскольку он использовался в «атаках небольшого объема, в основном направленных на цели в Южной Корее». Успешная атака использовала уязвимость в библиотеке шрифтов Windows для повышения привилегий и установки бэкдора под названием Hankray в целевых системах.

В техническом блоге Microsoft подробно описаны оба эксплойта.

Однако вывод заключается в том, что системы Windows 10, на которых было запущено Anniversary Update, были защищены от обеих атак еще до того, как были исправлены обновлениями безопасности Microsoft.

В случае CVE-2016-7255 эксплойт оказался неэффективным на устройствах с самой последней версией Windows 10 из-за дополнительных методов защиты от эксплойтов, представленных в Anniversary Update. Это привело к тому, что атака на эти системы оказалась неэффективной, а худшее, что произошло, — это выброс исключений и ошибки синего экрана.

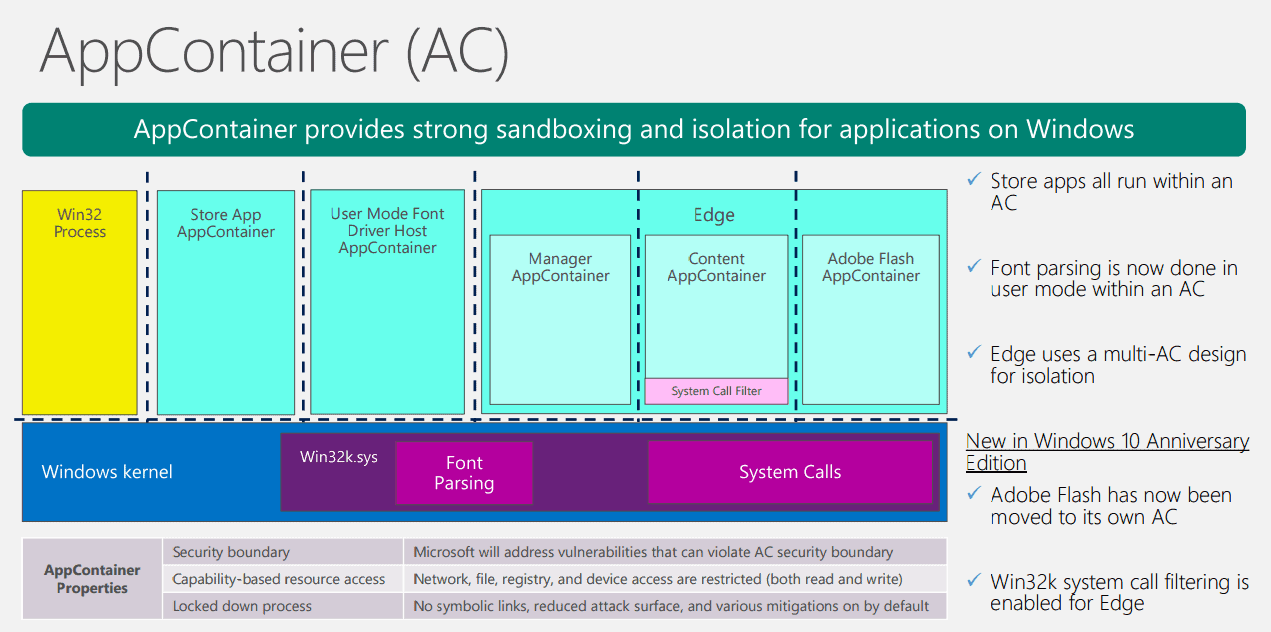

Для CVE-2016-7256 изоляция AppContainer и дополнительные методы проверки синтаксического анализа шрифтов не позволили эксплойту вообще работать на устройстве под управлением Windows 10 с установленным обновлением Anniversary Update.

Мы видели, как методы предотвращения эксплойтов в Windows 10 Anniversary Update, выпущенном за несколько месяцев до этих атак нулевого дня, смогли нейтрализовать не только конкретные эксплойты, но и их методы. В результате эти методы смягчения значительно сокращают поверхности атак, которые были бы доступны для будущих эксплойтов нулевого дня.

Следует отметить, что по крайней мере один из эксплойтов, CVE-2016-7256, нацелен на системы Windows 8, а не Windows 10.

Microsoft планирует усовершенствовать систему безопасности Windows 10 в предстоящем обновлении Creators Update.