Выпущены бюллетени по безопасности Microsoft за июль 2012 г.

Да, это снова тот день месяца: Microsoft Patch Tuesday уже здесь, и на этот раз он предоставляет девять бюллетеней по безопасности, охватывающих 16 уязвимостей, которые устраняют проблемы в операционной системе Windows и других продуктах Microsoft, таких как Microsoft Office, Internet Explorer, Microsoft Sever Software и Инструменты разработчика Microsoft.

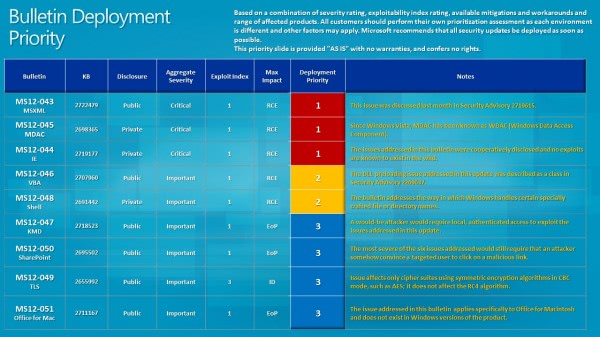

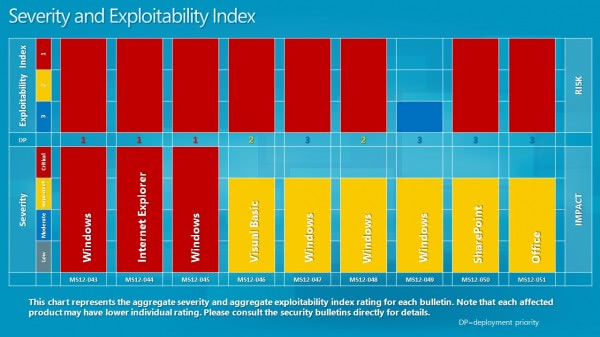

Три бюллетеня получили максимальную оценку критичности, наивысшую возможную оценку, а остальные шесть — оценку важности. Максимальный рейтинг серьезности означает, что по крайней мере один продукт или версия продукта затронуты с таким уровнем серьезности.

Что касается приоритета развертывания, Microsoft рекомендует сначала развернуть исправления для MS12-43, 45 и 44, перед развертыванием MS12-046 и 48, а затем для остальных бюллетеней 47, 49, 50 и 51.

Обзор бюллетеня

- MS12-043 Уязвимость в базовых службах Microsoft XML делает возможным удаленное выполнение кода (2722479) Это обновление для системы безопасности устраняет опубликованную уязвимость в основных службах Microsoft XML. Уязвимость делает возможным удаленное выполнение кода, если пользователь просматривает специально созданную веб-страницу с помощью Internet Explorer. Злоумышленник не сможет заставить пользователей посетить такой веб-сайт. Вместо этого злоумышленник должен будет убедить пользователей посетить веб-сайт, как правило, заставляя их щелкнуть ссылку в сообщении электронной почты или мгновенного обмена сообщениями, которое перенаправляет пользователя на веб-сайт злоумышленника.

- MS12-044 Накопительное обновление безопасности для Internet Explorer (2719177) Это обновление для системы безопасности устраняет две обнаруженные пользователями уязвимости в Internet Explorer. Эти уязвимости делают возможным удаленное выполнение кода, если пользователь просматривает специально созданную веб-страницу с помощью Internet Explorer. Злоумышленник, успешно воспользовавшийся любой из этих уязвимостей, может получить те же права, что и текущий пользователь. Пользователи, чьи учетные записи настроены на меньшее количество прав в системе, могут пострадать меньше, чем пользователи, которые работают с правами администратора.

- MS12-045 Уязвимость в компонентах доступа к данным Microsoft делает возможным удаленное выполнение кода (2698365) Это обновление для системы безопасности устраняет обнаруженную пользователями уязвимость в Microsoft Windows. Уязвимость делает возможным удаленное выполнение кода, если пользователь просматривает специально созданную веб-страницу. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может получить те же права, что и текущий пользователь. Пользователи, чьи учетные записи настроены на меньшее количество прав в системе, могут пострадать меньше, чем пользователи, которые работают с правами администратора.

- MS12-046 Уязвимость в Visual Basic для приложений делает возможным удаленное выполнение кода (2707960) Это обновление для системы безопасности устраняет одну опубликованную уязвимость в Microsoft Visual Basic для приложений. Эта уязвимость делает возможным удаленное выполнение кода, если пользователь откроет законный файл Microsoft Office (например, файл .docx), расположенный в том же каталоге, что и специально созданный файл библиотеки динамической компоновки (DLL). После этого злоумышленник может установить программы; просматривать, изменять или удалять данные; или создайте новые учетные записи с полными правами пользователя. Если пользователь вошел в систему с правами администратора, злоумышленник может получить полный контроль над уязвимой системой. Пользователи, чьи учетные записи настроены на меньшее количество прав в системе, могут пострадать меньше, чем пользователи, которые работают с правами администратора.

- MS12-047 Уязвимости в драйверах режима ядра Windows делают возможным несанкционированное получение прав (2718523) Это обновление для системы безопасности устраняет одну публично раскрытую и одну обнаруженную пользователями уязвимость в Microsoft Windows. Уязвимости делают возможным несанкционированное получение прав, если злоумышленник входит в систему и запускает специально созданное приложение. Злоумышленник должен иметь действительные учетные данные и иметь возможность входить в систему локально, чтобы воспользоваться этой уязвимостью.

- MS12-048 Уязвимость в оболочке Windows делает возможным удаленное выполнение кода (2691442) Это обновление для системы безопасности устраняет одну обнаруженную пользователями уязвимость в Microsoft Windows. Уязвимость делает возможным удаленное выполнение кода, если пользователь откроет файл или каталог со специально созданным именем. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может получить те же права, что и текущий пользователь. Пользователи, чьи учетные записи настроены на меньшее количество прав в системе, могут пострадать меньше, чем пользователи, которые работают с правами администратора.

- MS12-049 Уязвимость в TLS делает возможным раскрытие информации (2655992) Это обновление безопасности устраняет опубликованную уязвимость в TLS. Уязвимость может привести к раскрытию информации, если злоумышленник перехватит зашифрованный веб-трафик, обслуживаемый уязвимой системой. Не затрагиваются все комплекты шифров, не использующие режим CBC.

- MS12-050 Уязвимости в SharePoint делают возможным несанкционированное получение прав (2695502) Это обновление для системы безопасности устраняет одну опубликованную и пять обнаруженных пользователями уязвимостей в Microsoft SharePoint и Windows SharePoint Services. Наиболее серьезные уязвимости делают возможным несанкционированное получение прав, если пользователь щелкает специально созданный URL-адрес, который направляет пользователя на целевой сайт SharePoint.

- MS12-051 Уязвимость в Microsoft Office для Mac делает возможным несанкционированное получение прав (2721015) Это обновление для системы безопасности устраняет одну опубликованную уязвимость в Microsoft Office для Mac. Уязвимость делает возможным несанкционированное получение прав, если злоумышленник помещает вредоносный исполняемый файл в уязвимую систему, а затем другой пользователь входит в систему и запускает вредоносный исполняемый файл. Злоумышленник должен иметь действительные учетные данные и иметь возможность входить в систему локально, чтобы воспользоваться этой уязвимостью.

Обновление

Как обычно, рекомендуется как можно скорее выполнить обновление. Центр обновления Windows уже перечисляет обновления, и пользователи, которые не настроили свою операционную систему на автоматическое обновление или запустили свой компьютер ранее сегодня, могут вручную проверить наличие обновлений, чтобы найти и установить их на ПК.

Пользователи, которые предпочитают обновлять вручную, найдут загрузку бюллетеней на Центр загрузок Microsoft где их можно загрузить и развернуть в (нескольких) системах. ISO за июль также будет доступен на сайте в ближайшее время.