Осторожно: новые изощренные фишинговые атаки Gmail

Исследователи обнаружил новая фишинговая атака, которая в настоящее время находится в стадии реализации, нацелена на учетные записи Google Gmail изощренным способом.

Что интересно в этой конкретной атаке, так это то, что она использует новый метод, который может даже заманить в свою ловушку технически подкованных пользователей.

Атаки начинаются со взломанных учетных записей Gmail. Злоумышленники используют взломанную учетную запись для отправки электронных писем на адреса электронной почты в адресной книге скомпрометированной учетной записи.

Таким образом, эти электронные письма приходят с законного адреса, и злоумышленники, похоже, используют для атак законные сообщения электронной почты. Они содержат то, что похоже на вложение, например, PDF-файл или электронную таблицу, что, возможно, уже было отправлено в прошлом.

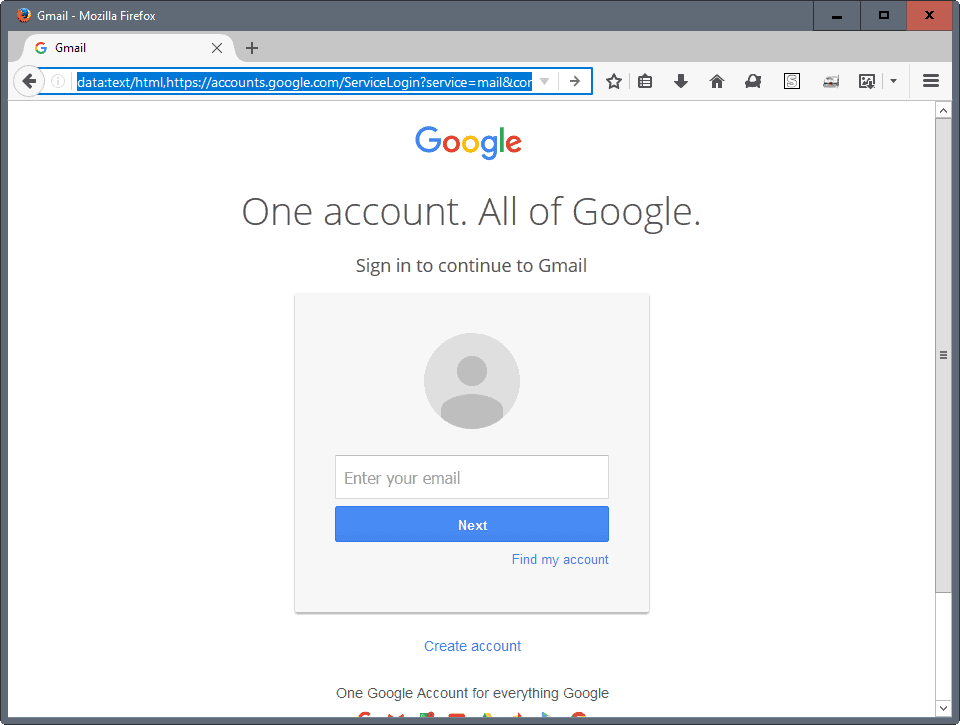

Когда вы нажимаете на вложение, вы попадаете на страницу входа в Gmail на новой вкладке в браузере.

Эта страница выглядит как страница входа в Gmail в Google, и единственный признак того, что что-то не так, исходит из поля адреса.

Он начинается не с https://accounts.google.com/, а с data: text / html. Кроме того, поскольку страница не поддерживает HTTPS, вы не увидите ни зеленого, ни красного индикатора. Это единственные признаки того, что что-то не так. Если вы скопируете и вставите URL-адрес, вы заметите, что он содержит пробелы после официального URL-адреса Gmail, а затем — скрытую строку.

Основная проблема, которая помогает злоумышленнику, заключается в том, что Gmail может просить вас снова войти в свою учетную запись, а фактический адрес Gmail также указан в адресной строке.

Если вы просто взглянете на него, вы увидите https: // accounts.google.com/ и подумаете, что все в порядке.

Вы должны сэкономить, если будете следовать основным правилам, когда дело доходит до фишинга, поскольку одно из них заключается в том, что вы должны всегда проверять адрес страницы, прежде чем что-либо делать с ней.

Короче говоря, если URL не начинается с https: // это определенно подделка, по крайней мере, в случае Gmail и любого современного сервиса, поддерживающего https: //.

Я вижу, как даже опытные пользователи попадают в эту ловушку, учитывая, что электронные письма приходят с законного контакта, а не с какого-то поддельного адреса.

Также может быть достаточно легко упустить из виду тот факт, что прикрепленный PDF-файл представляет собой встроенное изображение. Вы можете заметить, что что-то не так, когда вложение переносит вас на другую страницу.

Злоумышленники изо всех сил стараются скрыть этот факт, поскольку используют заголовок страницы «вы вышли из системы», на котором пользователи могут сосредоточиться, вместо фактического веб-адреса, на котором они находятся.

Еще одна вещь, которая должна вызвать тревогу, — это то, что открывающаяся страница запрашивает адрес электронной почты и пароль пользователя. Google обычно этого не делает.

Учетные записи с двухфакторной аутентификацией лучше защищены от этих фишинговых атак. Однако злоумышленники также могут запросить код двухфакторной аутентификации у пользователя, если они атакуют учетную запись в режиме реального времени.

Google кажется рассмотреть возможность добавление «небезопасного» тега к элементам data: и blob: в адресной строке, но пока еще ничего не высечено.

Когда речь заходит о фишинге, данные не являются чем-то новым. Мы сообщили о данные, использованные для фишинговых атак еще в 2014 году, и это, наверное, не первый случай, когда он использовался для этого.

В настоящее время злоумышленники нацелены на Gmail, но ничто не мешает им перейти к другому провайдеру электронной почты.

Теперь ваша очередь : Вы бы попали в атаку?